V juniju 2015 smo ekipa Safe Mode v sodelovanju s Fakulteto za varnostne vede izvedli raziskavo na temo socialnega inženiringa in njegovega vpliva na varovanje informacij. Rezultati takratne raziskave so bili nekoliko presenetljivi, zato smo se odločili, da postopek ponovimo v večjem obsegu in rezultate med seboj primerjamo.

Tokrat je v raziskavi sodelovalo 61 organizacij. Vsa podjetja so iz osrednjeslovenske regije, število zaposlenih se giblje med 15 in 500, vse organizacije pa so lansko leto zaključile s pozitivnim poslovnim izidom. Tokrat smo v raziskavo vključili tudi javni, zdravstveni in bančni sektor. USB ključ smo poslali po pošti v pisemski ovojnici s priloženim dopisom, da smo USB ključek našli pred vhodom, v naslovnikovo organizacijo in da ga vračamo saj ta vsebuje pomembne podatke.

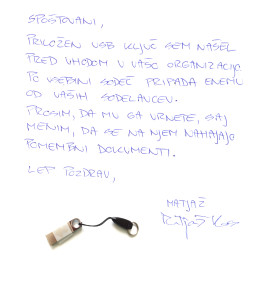

Primer pisma, ki smo ga poslali 25 slovenskim podjetjem.

Na ključku je bilo več datotek in dve mapi. Mapa “Slike”, je vsebovala nekaj naključnih fotografij, ki smo jih našli na internetu, druga mapa pa je bila poimenovana z imenom podjetja kateremu smo pismo poslali in je vsebovala datoteko “Gesla.html”. V osnovni mapi sta se nahajali še datoteki “Mail-dostop.html” in “SluzbeniDokumenti.html”.

Ko so uporabniki odprli katero od html datotek na pomnilnem mediju, se jim je v spletnem brskalniku pokazalo obvestilo, da se zahvaljujemo za sodelovanje v raziskavi in da bo vodstvo organizacije kmalu obveščeno o rezultatih. V ozadju smo vzpostavili avtomatizirano analitiko evidentiranja zahtevkov, ki so se sprožili ob odpiranju datoteke, iz katere je bilo razvidno, kdaj je določena organizacija odprla določeno datoteko, katera je ta datoteka bila, in identiteto organizacije, saj smo vsaki organizaciji namenili unikaten USB ključek.

Primer strukture dokumentov na USB ključu, ki je bil priložen pismu.

Zbiranje rezultatov

Raziskava je potekala v dveh delih. V prvem delu smo želeli ugotoviti koliko podjetij bo USB ključ uporabilo, v drugem delu pa smo vsa sodelujoča podjetja poklicali in od njih želeli izvedeti:

• Kaj se je s pošto oz. USB ključem dogajalo v podjetju?

• Ali ima določeno podjetje vpeljane varnostne politike za področje informacijske varnosti ali vsaj pravilnik o ravnanju z določenimi napravami, kot so pomnilni mediji in druge naprave?

• Ali v podjetju izvajajo izobraževanja na področju informacijske varnosti in kako pogosto to počnejo?

Rezultati

V primerjavo s prvo izvedbo raziskave, kjer smo zajeli 25 slovenskih organizacij, smo tudi v drugi izvedbi raziskave dobili podobne rezultate. Tudi tokrat je od 61 organizacij kar 90 % le-teh USB ključ uporabilo. S temi podatki lahko potrdimo, da v prvi raziskavi ni šlo le za naključje in da devet-desetinski delež uporabe USB ključa odraža realno sliko v slovenskem prostoru.

Pri načinu ravnanja s prispelo pošiljko v primerjavi s prvo raziskavo prav tako ni večjih posebnosti. Po prejemu pošte je USB ključek, v 11,1 % prišel v roke IT službe po tem, ko so ga ostali zaposleni že uporabili na računalnikih priklopljenih na omrežje organizacije. V 13 % je IT služba prva prišla do USB ključka in ga uporabila sama, kot so dejali, v zavarovanih pogojih na računalnikih, ki niso bili priklopljeni neposredno na omrežje organizacije.

Zahvaljujoč naši analitiki smo ugotovili, da je 7,4 % organizacij zanikalo, da je kakršna koli pošiljka, ki bi ustrezala našemu opisu prišla na sedež njihove organizacije, kljub temu, da je jasno da so USB ključek večkrat uporabili. Samo dejstvo niti ni presenetljivo, saj na splošno organizacije nerade govorijo o kakršnih koli varnostnih luknjah, še posebej na področju informacijske varnosti, saj bi tovrstno razkritje lahko škodilo njihovemu ugledu. Iz te perspektive je omenjeni odstotek pravzaprav majhen. 9,5 % organizacij pa ni zanikalo, da bi USB ključek dobilo, so pa dejali, da nimajo zavedeno, da bi takšna pošiljka prišla do njih. Ob tem so organizacije nehote razkrile, da so prisotne pomanjkljivosti pri beleženju dohodne pošte in njeni nadaljnji distribuciji znotraj organizacije.

Izvajanje izobraževanja zaposlenih v organizaciji na področju varovanja informacij je tudi tokrat pričakovano na nizki stopnji. Le 13 % organizacij izvaja izobraževanja za svoje zaposlene, od tega jih 7,4 % meni, da so zaposleni premalo izobraženi na tem področju. Ugotovili smo, da zaposleni na splošno vedo, da so vsakodnevne grožnje varovanju informacij prisotne, vendar ne razumejo na kakšne načine. Zaposleni se zavedajo, da so vdori v njihov informacijski sistem sicer možni, vendar ne razumejo kako bi se to lahko zgodilo in posledično tudi niso zmožni prepoznati grožnje, ki je pred njihovimi očmi. Za primer lahko vzamemo na USB ključek. Uporabniki vedo, da obstajajo virusi, trojanski konji in druge metode, ki jih lahko ogrožajo, vendar pozabijo, da se lahko prenašajo tudi preko pomnilnih medijev in zato v USB ključku neznanega izvora v večini primerov ne prepoznajo nevarnosti, saj so bili uspešno zavedeni s pomočjo socialnega inženiringa v obliki dopisa, kjer je pisalo, da USB ključek vračamo lastniku.

V 14,8 % zaposleni niso vedeli za nikakršne varnostne politike ali vpeljane standarde, 3,7 % pa jih je dejalo, da ima organizacija, ki je njihov lastnik svoje varnostne politike. Sicer smo preko telefonskega pogovora ugotovili, da 24,1 % organizacij ima vpeljane različne varnostne politike ali katerega od standardov (običajno iz serije ISO 9000 ali ISO 14000). Uporabniki so v primeru, ko so varnostne politike bile prisotne v organizaciji, bodisi njihove lastne ali od njihovih lastnikov, verjeli, da so s tem zavarovani. Nekateri so bili mnenja, da je njihov nivo varnosti precej visok, ker ob nastopu zaposlitve podpišejo NDA, kar zaposlenim preprečuje možnosti zlorab. Žal temu ni tako.

Z zadovoljstvom lahko povemo, da je bila reakcija na poslani USB ključek v bančnih in drugih finančnih ustanovah v skladu s pričakovano dobro razvito varnostno kulturo. V omenjenih organizacijah pomnilnega medija niso vstavljali v nobeno od naprav priključenih na mrežo, prav tako naša analitika ni zaznala uporabo USB ključka. V vseh primerih so pomnilni medij tudi uničili. Za določene panoge tako sklepamo, da je raven zavedanja in pripravljenosti na možne incidente višja. Nismo pa zaznali razlik v odstotku uporabljenega USB ključka glede na velikost organizacije. Naleteli smo na primer, ko v organizaciji niso imeli vpeljane nobene varnostne politike, le ravnali so po zdravi pameti, kot je dejal sogovornik ob našem klicu.

V raziskavo smo zajeli dobro stoječa podjetja s solidnimi prihodki, in posledično večjo izpostavljenostjo. Ob tem smo mnenja, da bi bili rezultati v primeru vključitve šibkejših podjetij lahko še slabši.

V razmislek še nekaj naših ugotovitev in mnenj:

• Prisotnost standardov in varnostnih politik ne zagotavlja varnosti, če zavest o pomenu varovanja informacij ni vključena v kulturo organizacije.

• Zagotavljanje varnosti v organizaciji je stvar vseh zaposlenih in ne redkih posameznikov.

• Dokler se uporabniki ne bodo zavedali, kaj jim varnostne politike narekujejo in tudi razumeli kako te zahteve izpolnjevati, politike ne bodo imele učinka.

• Uporabnikov ni smiselno siliti v prebiranje in učenje več sto stranskih politik, ampak je potrebno te narediti bolj življenjske in jih uporabnikom predstaviti na njim razumljiv način.

• Če z določenimi vpeljanimi ukrepi v organizaciji ne preprečujemo nastanka škodnih pojavov, ni smiselno, da ukrepe sploh vpeljujemo.

Učenje s pomočjo dinamičnih delavnic, s plastičnim prikazom potencialnih groženj, vpeljava življenjskih varnostnih politik in preizkus razumevanja dokumentacije ter analitika napredka so ključni faktorji pri zagotavljanju informacijske varnosti v organizacijah.

Da bi spremembe lahko začeli uvajati, je potrebno spremeniti mentaliteto vodstva, ki se pogosto osredotoča na drage rešitve, namesto da bi se lotili osnov. S pravilnim in učinkovitim izobraževanjem zaposlenih lahko ob bistveno nižjih stroških dosežemo enak učinek kot bi ga lahko z vpeljavo tehnične rešitve. In tudi to bo nekdo namestil in vzdrževal. Človeškemu faktorju se izogniti ne moremo, z njim lahko le upravljamo.

Ekipa Safe Mode